Checklist cybersécurité du CTO : nos conseils

En tant que nouveau CTO, l’une de vos principales responsabilités est de garantir la sécurité de l’infrastructure informatique de votre entreprise.

Les menaces de cybersécurité sont de plus en plus nombreuses et sophistiquées, et la sécurité de l’entreprise dépend en grande partie de la manière dont elle gère ces menaces.

Voici quelques conseils sous forme de checklist pour un CTO concernant les aspects cybersécurité pour débuter votre poste de directeur technique le plus efficacement possible.

1er item de la checklist : établissez une politique de cybersécurité solide

La première étape pour sécuriser l’informatique de votre entreprise est d’établir une politique de cybersécurité solide.

Cette politique doit être claire, concise et facile à comprendre pour tous les employés.

Elle doit également être régulièrement mise à jour pour tenir compte des nouvelles menaces de sécurité.

Fabor.io est une plateforme SaaS qui peut vous aider à élaborer une politique de cybersécurité très facilement grâce à son outil de création de politiques.

2ème préconisation dans la checklist : auditez régulièrement vos applications SaaS et vos actifs (appareils entre autres)

La plupart des entreprises utilisent aujourd’hui des applications SaaS pour leur travail quotidien. Cependant, ces applications peuvent être vulnérables aux cyberattaques, et il est important de s’assurer que leurs accès sont bien sécurisées.

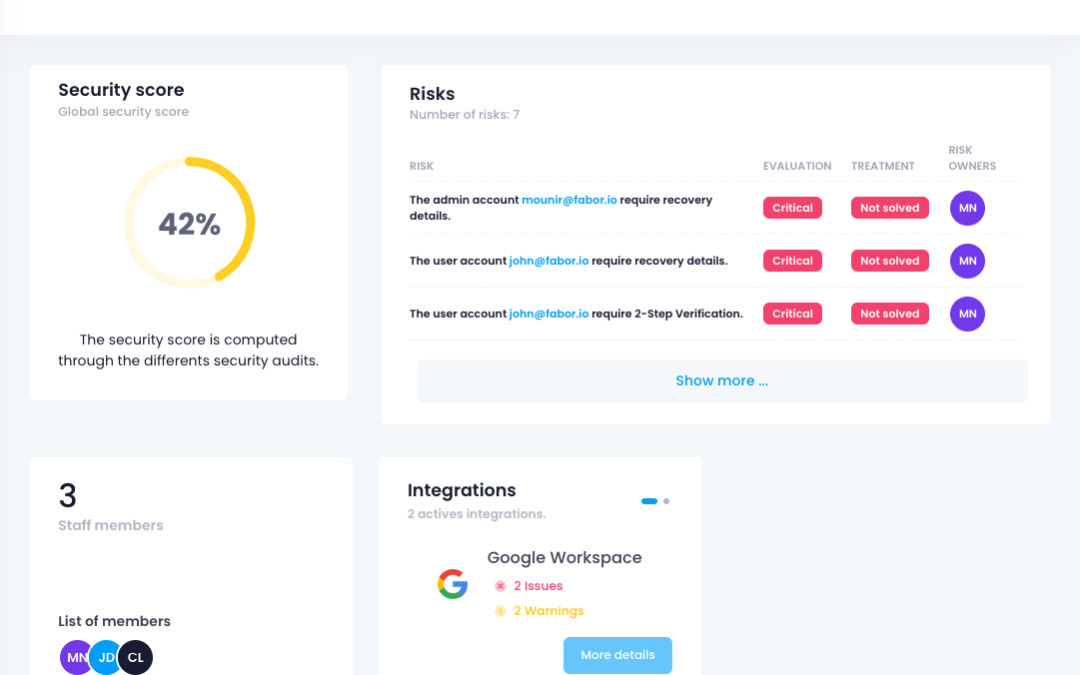

Fabor.io vous permet d’auditer tous les applications SaaS utilisées dans votre entreprise pour détecter les menaces potentielles d’accès aux données et résoudre ces problèmes.

3ème section de notre checklist cybersécurité du CTO : surveillez l’activité sur les fichiers

Il est important de surveiller l’activité sur les fichiers pour détecter toute activité suspecte (vol de vos données par des personnes extérieures à votre organisation ou utilisant les accès de vos employés).

Fabor.io vous permet de monitorer toute l’activité sur les fichiers de votre entreprise pour savoir qui regarde ou qui télécharge les données.

Vous pouvez également obtenir un score de sécurité pour chaque actif (fichier, compte, appareil…) pour savoir à quel point ils sont sécurisés.

Gérez les comptes des employés

La gestion des comptes des employés est un élément clé de la sécurité informatique de l’entreprise.

Fabor.io vous permet de créer les comptes des employés avec les bons niveaux d’accès sur tous les outils en un instant.

Vous pouvez également offboarder les ex-collaborateurs en toute sécurité en clôturant tous leurs accès sur toutes les applications et transférer toutes leurs données associées très simplement.

En conclusion, la cybersécurité est un élément essentiel de la gestion d’une entreprise aujourd’hui.

En tant que nouveau CTO, il est important de prendre des mesures pour sécuriser l’infrastructure informatique de l’entreprise dès le début.